Schiță rapidă

Acest articol prezintă informații despre următoarele aspecte:

- Ce este AWS Secret Manager?

- Cum se modifică secretele cu AWS Secret Manager utilizând Consola AWS?

- Sfat bonus: caracteristici cheie ale AWS Secret Manager

- Concluzie

Ce este AWS Secret Manager?

AWS Secret Manager este utilizat pentru a cripta și a securiza informațiile confidențiale ale aplicației. Aceste informații confidențiale includ acreditările bazei de date, jetoanele OAuth și cheile API. Acest informație este denumită „secrete” .

AWS Secret Manager este extrem de util pentru dezvoltatori atunci când nu doresc ca acreditările lor să fie stocate în codul sursă din motive de securitate. Aceste secrete sunt accesate făcând un apel de rulare către Secret Manager. Prin utilizarea Secret Manager, dezvoltatorii pot preveni eventualele compromisuri asupra securității aplicațiilor.

Cum se modifică secretele cu AWS Secret Manager utilizând Consola AWS?

Utilizatorii pot îmbunătăți securitatea secretelor folosind un program de rotație automată și desfășurarea acestor secrete în mai multe regiuni . Cu AWS Secret Manager, utilizatorii pot stoca și securiza secretele fie în perechea cheie-valoare, fie în documentul JSON. Este demn de remarcat aici că documentul JSON ajută utilizatorul să gestioneze secretele de dimensiunea de 64 KB.

Aflați mai multe despre stocarea acreditărilor Amazon RDS în AWS Secret Manager, consultând acest articol: „Cum să stocați acreditările Amazon RDS utilizând Secret Manager” .

Există mai multe moduri diferite prin care un secret poate fi modificat. Unele dintre ele sunt după cum urmează:

- Metoda 1: Actualizați valoarea secretului

- Metoda 2: Schimbați cheia de criptare a Secretului

- Metoda 3: Schimbați etichetele Secretului

- Metoda 4: Ștergeți secretul

- Metoda 5: Restaurați secretul

- Metoda 6: Schimbați descrierea secretului

Metoda 1: Actualizați valoarea secretului

Când utilizatorul actualizează valoarea Secretului, AWS înlocuiește eticheta secretului cu „ACURENT”. Este accesibilă versiunea veche a Secretului care are eticheta „AWSPREVIOUS” .

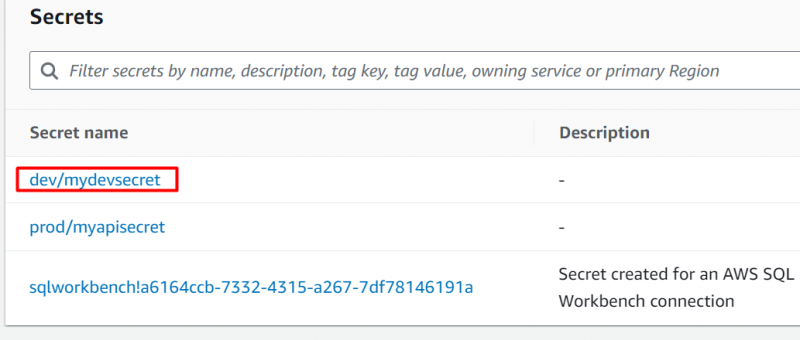

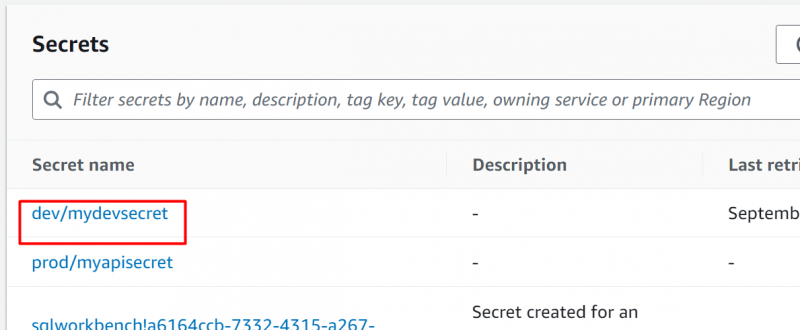

Pe AWS Tabloul de bord Secret Manager , faceți clic pe Nume a secretului:

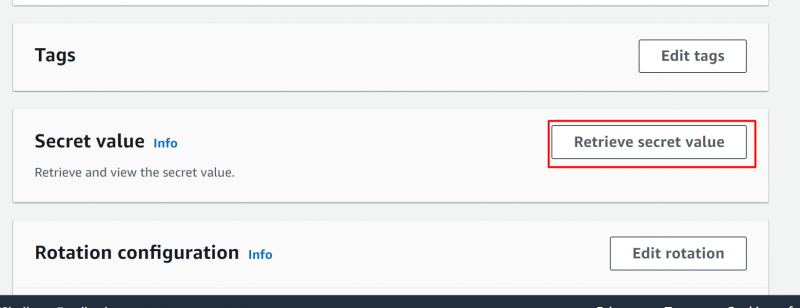

Deruleaza in jos interfața și localizați Secțiunea Valoare secretă . Aici, faceți clic pe „Preluare valoare secretă” buton:

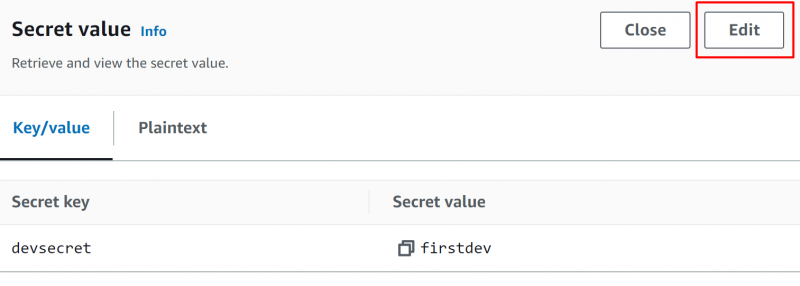

Va fi afișată următoarea interfață. Faceți clic pe 'Editați | ×' butonul pentru a modifica valoarea a secretului:

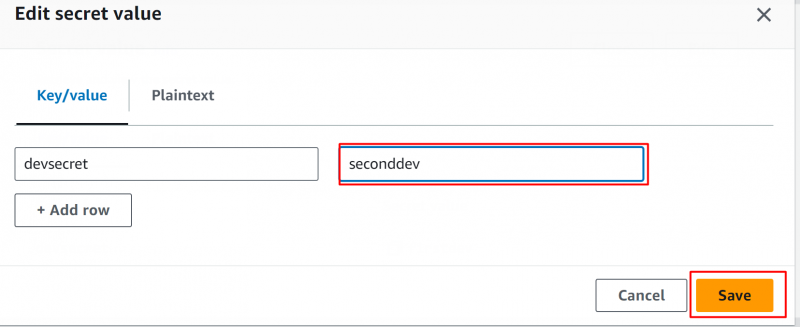

O fereastră pop-up vi se va afișa. Pe această fereastră, editați valoarea a secretului și faceți clic pe 'Salva' buton:

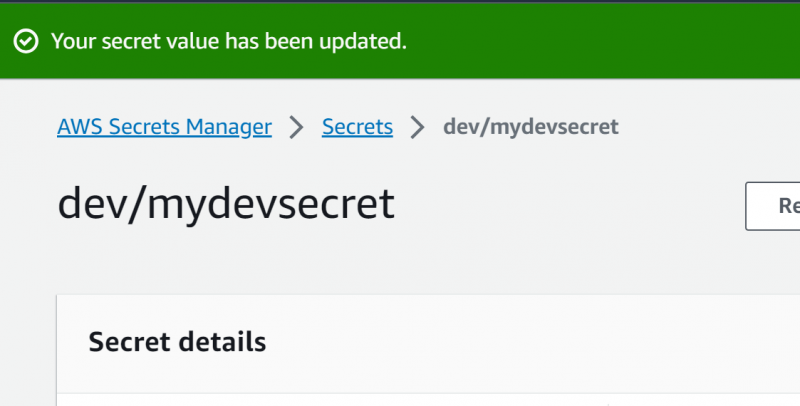

Valoarea secretă a fost cu succes actualizat:

Metoda 2: Modificați valoarea cheii de criptare a Secretului

Criptarea îmbunătățește securitatea și filtrează accesul la secrete. Secret Manager folosește Envelope Encryption cu AWS KMS pentru protecția secretelor. În mod implicit, AWS oferă aws/secretmanager cheie gestionată, care este o practică recomandată. Cu toate acestea, utilizatorii pot folosi și chei gestionate de client.

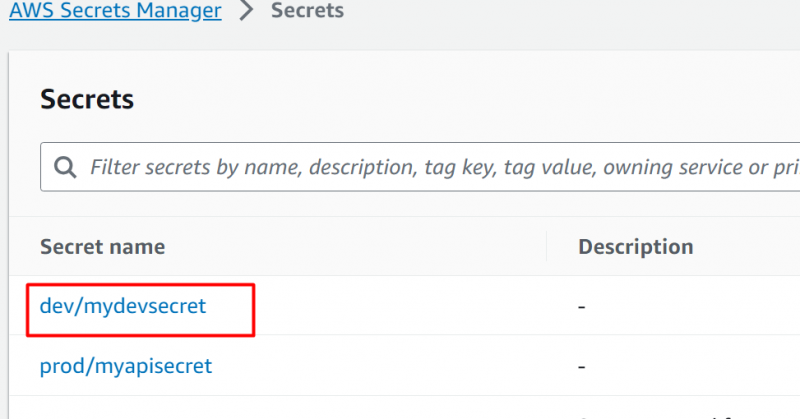

Pe AWS Tabloul de bord Secret Manager , alegeți secretul pentru care doriți să modificați valoarea cheii de criptare:

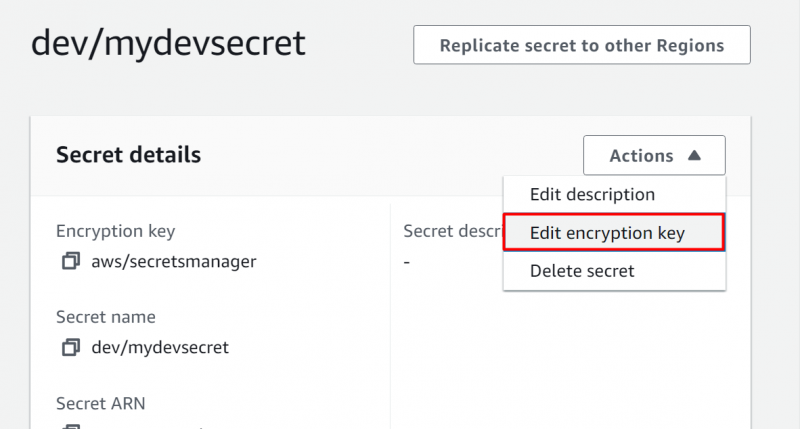

Din interfața afișată, faceți clic pe „Acțiuni” buton. Aceasta va afișa a meniul derulant . Faceți clic pe „Editați cheia de criptare” opțiune:

Pe Editați cheia de criptare fereastră , utilizatorul poate fie să selecteze o cheie, fie să creeze una nouă făcând clic pe „Adăugați o cheie nouă” opțiune. După modificarea valorii cheii de criptare, faceți clic pe 'Salva' butonul pentru a aplica modificările:

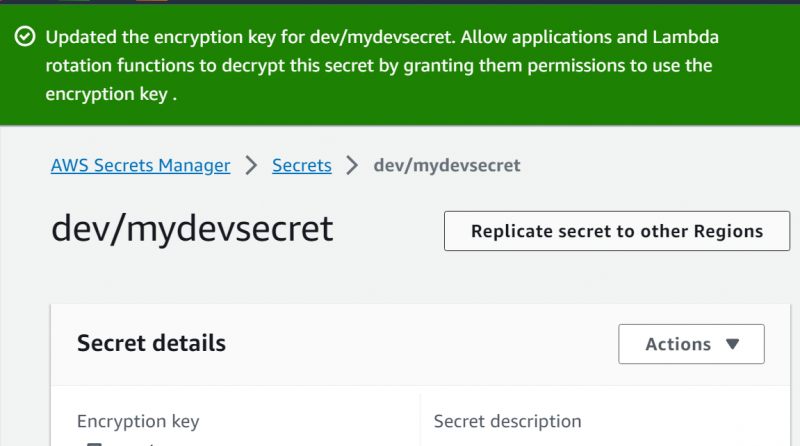

AWS va afișa a mesaj de confirmare care indică faptul că valoarea a fost actualizată cu succes:

Metoda 3: Schimbați etichetele unui secret în AWS Secret Manager

Etichetele sunt etichete formate dintr-o cheie care este definită de utilizator și o valoare opțională. Cu etichete, utilizatorul poate gestiona, căuta și filtre cu ușurință resursele AWS. Etichetele asociate cu secretele pot fi folosite și pentru a acorda sau a refuza accesul. Rețineți că AWS urmează un standard pentru etichetarea resurselor. se recomandă ca utilizatorul să utilizeze o schemă standard de denumire și să evite stocarea datelor sensibile în etichete.

Pentru a schimba etichetele unui secret, atingeți secret de la AWS Secret Manager :

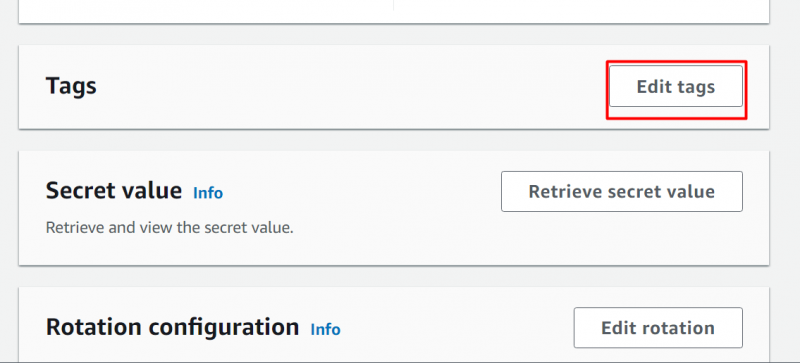

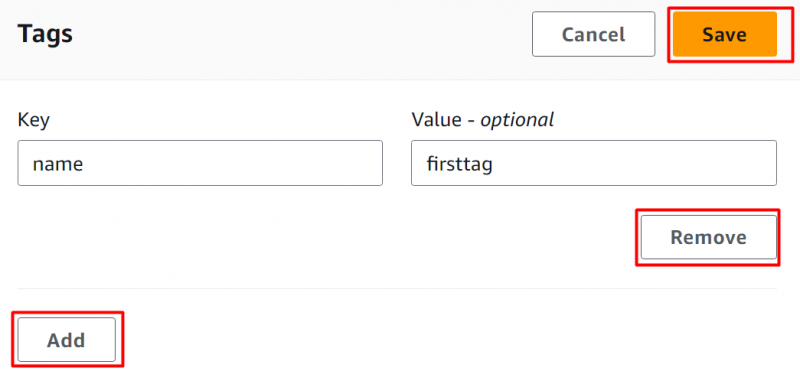

Din următoarea interfață, localizați 'Etichete' secțiune. În această secțiune, atingeți 'Etichete de editare' buton:

Furnizați Perechea cheie-valoare pentru etichete și apăsați pe Salvați butonul pentru a aplica modificările:

- Adăuga: Pentru a adăuga mai multe etichete la un Secret, faceți clic pe butonul „Adăugați”.

- Elimina: În mod similar, pentru a elimina orice etichetă existentă, atingeți butonul „Eliminați”.

Metoda 4: Ștergeți un secret

Secretele sunt esențiale de șters și, prin urmare, Secret Manager nu șterge imediat un secret. În schimb, utilizatorul va programa ștergerea secretului. În timpul programat, secretul va rămâne inaccesibil.

În cazul unui secret replicat, utilizatorului i se cere să ștergă mai întâi secretul replica și după aceea, secretul principal va fi șters.

După crearea unui secret, alege un secret din tabloul de bord Secret Manager:

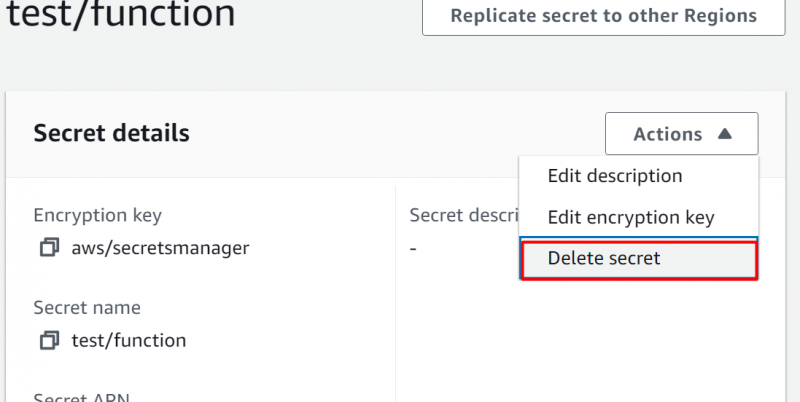

Următoarea interfață vă va fi afișată. Faceți clic pe „Acțiuni” fila din interfață. De la meniul derulant al Fila „Acțiuni”. , selectează „Ștergeți secretul” buton:

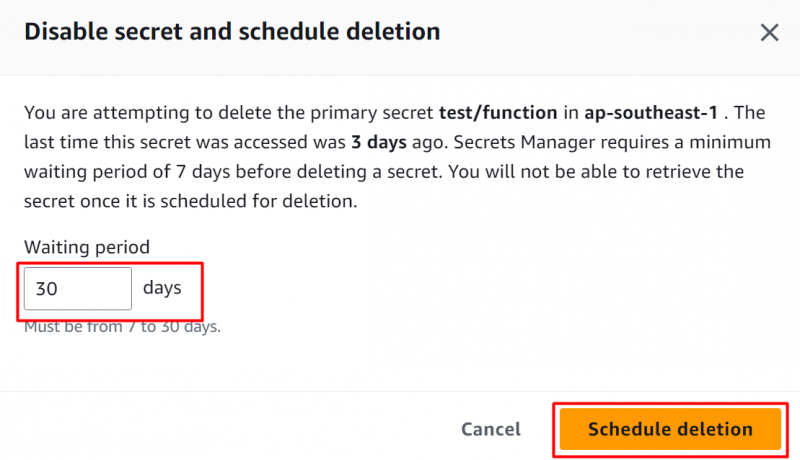

Va apărea o fereastră pop-up. În această fereastră, utilizatorul poate programa ștergerea furnizând numărul de zile între acestea 7 până la 30 de zile în 'Perioada de asteptare' secțiune. După ce l-ați configurat, faceți clic pe „Ștergerea programului” buton:

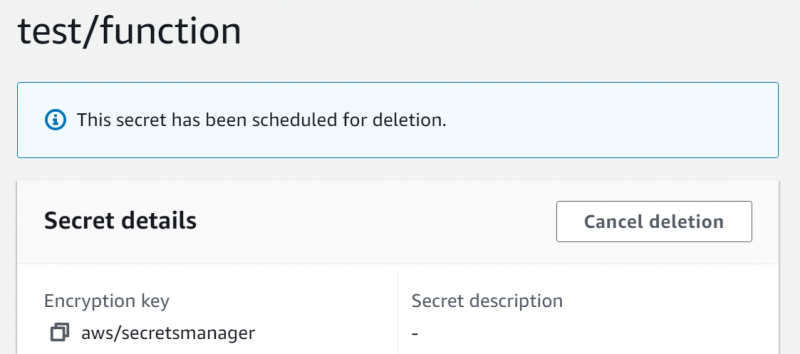

AWS va afișa a mesaj de confirmare la programarea cu succes a Secretului:

Metoda 5: Restaurați un secret

Când un secret este programat pentru ștergere, acesta este marcat ca secret depreciat și nu poate fi accesat direct. Această inaccesibilitate a secretului rămâne până la sfârșitul ferestrei de recuperare. Secretul va fi șters definitiv odată ce timpul specificat de fereastră de recuperare este îndeplinit.

Cu toate acestea, secretele pot fi restaurate urmând câțiva pași simpli care sunt menționați mai jos:

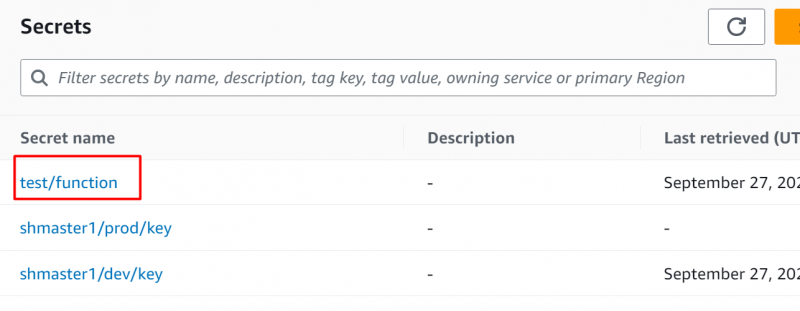

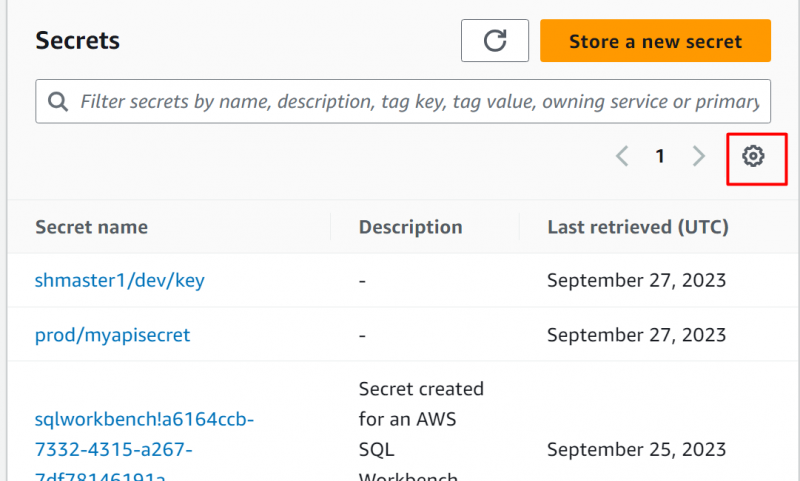

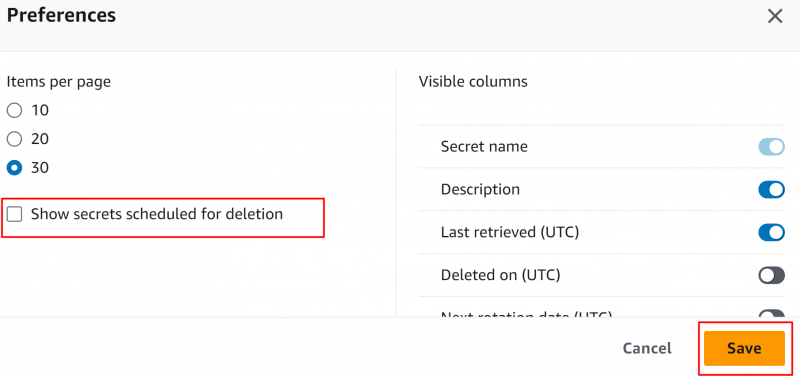

Pentru a restabili un secret care a fost șters accidental, utilizatorul poate urma câțiva pași simpli. Pentru a restabili un secret, faceți clic pe „Preferințe” pictograma situată în coltul din dreapta-sus al interfeței:

Din ferestrele pop-up afișate, activați „Afișați secretele programate pentru ștergere” opțiune. Păstrând valorile implicite, faceți clic pe 'Salva' buton:

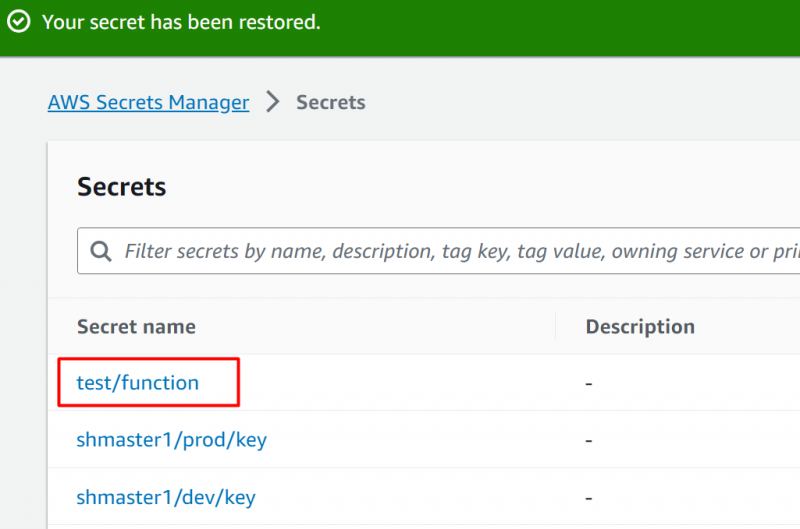

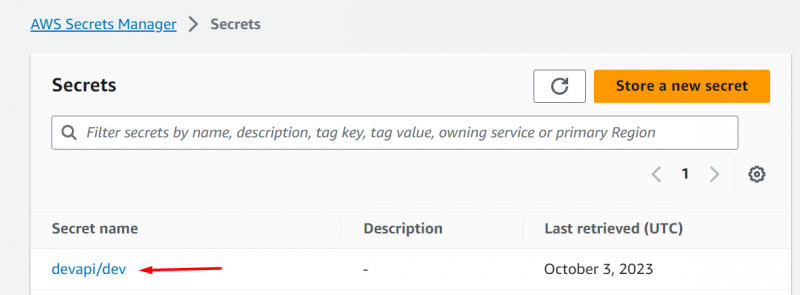

AWS va afișa un mesaj de confirmare. Pe tabloul de bord, toate secrete care erau programat pentru ștergere va fi afișat către utilizator. Rețineți că vor fi afișate numai acele secrete care nu au depășit timpul programat de ștergere. Faceți clic pe secret că vrei restabili :

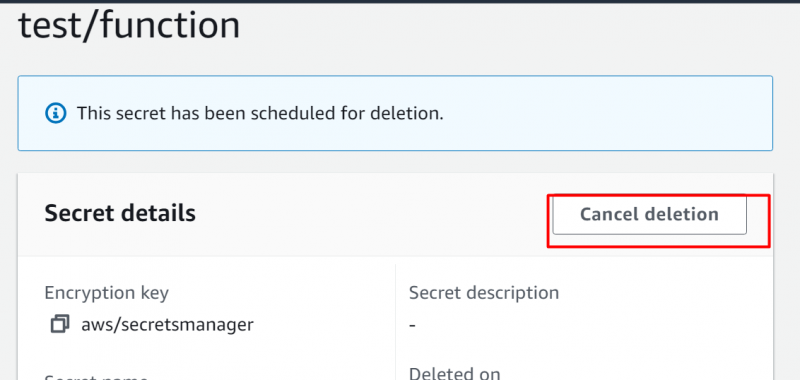

Faceți clic pe „Anulează ștergerea” butonul pentru a încheia programul de ștergere a secretului:

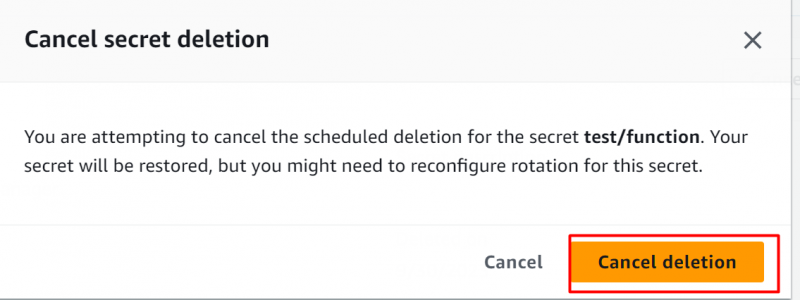

A confirma ștergerea prin atingerea „Anulează ștergerea” buton:

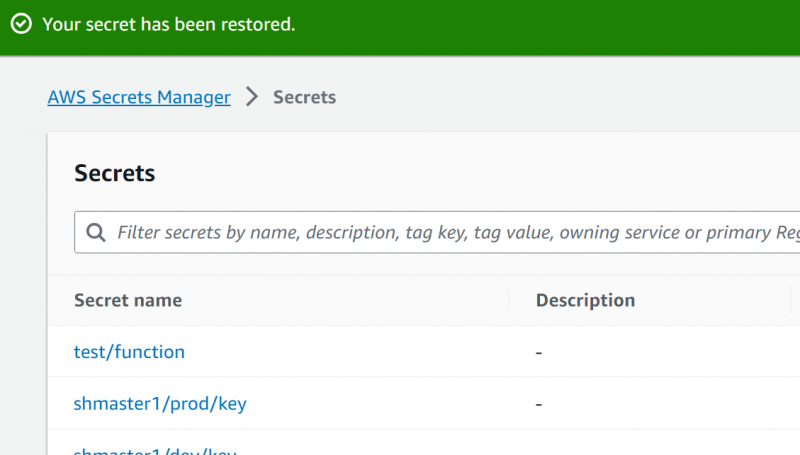

Secretul a fost restaurat cu succes așa cum este indicat de mesajul de confirmare AWS:

Metoda 6: Schimbați descrierea unui secret

Pe lângă actualizarea valorilor, schimbarea cheilor și ștergerea și restaurarea secretului, utilizatorii AWS pot edita și descrierea secretului. Pentru a modifica descrierea unui secret, alegeți secretul din tabloul de bord AWS Secret Manager:

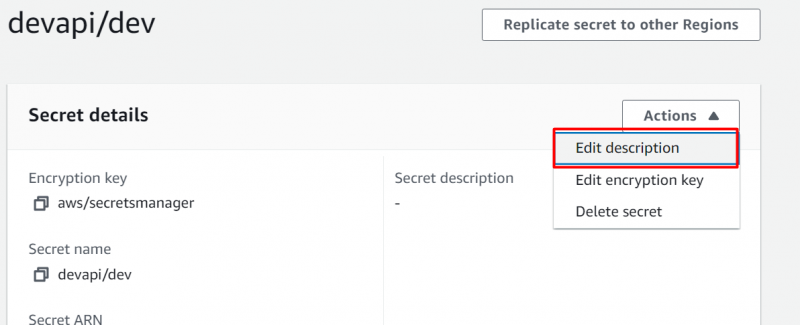

Pe următoarea interfață, atingeți „Acțiuni” butonul și faceți clic pe „Editați descrierea” opțiunea din lista derulantă:

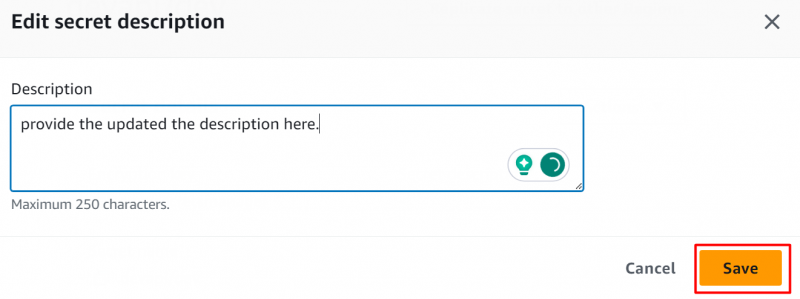

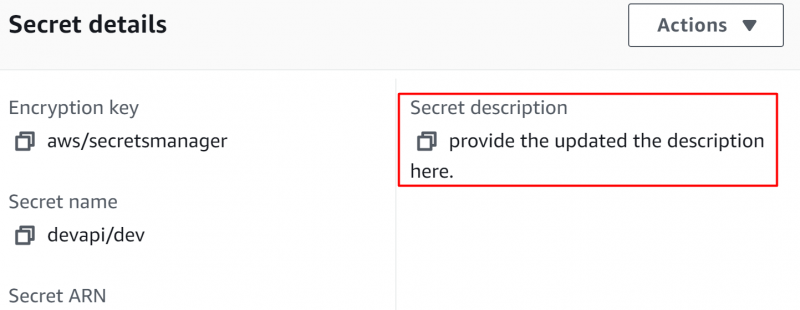

Aceasta va deschide următoarea casetă de dialog. În Descriere câmp, editați descrierea și apăsați pe Salvați butonul pentru a aplica modificările:

Descrierea a fost actualizată cu succes:

Asta este tot din acest ghid.

Sfat bonus: caracteristici cheie ale AWS Secret Manager

În timp ce vorbim despre diferitele acțiuni pe care un utilizator le poate întreprinde cu AWS Secret Manager, haideți să explorăm câteva caracteristici cheie ale Secret Manager, care îl fac serviciul dvs. de bază pentru stocarea și securizarea acreditărilor:

Rotiți secretele în siguranță : Acest serviciu oferă integrări încorporate pentru un portofoliu vast de servicii AWS, cum ar fi MySQL, PostgreSQL, funcții Lambda, Aurora, RDS etc. O practică recomandată este activarea versiunilor în timp ce rotiți secretele pentru a preveni spargerea aplicației. .

Controale de acces cu granulație fină : Sunt furnizate mai multe metode pentru securizarea acreditărilor, cum ar fi accesarea lor prin utilizarea etichetelor, implementarea numelor ierarhice pentru scalabilitate, accesul pe mai multe conturi etc.

Audit și monitorizare: Utilizatorii pot cripta și decripta secretele utilizând serviciile de cheie de criptare ale AWS și pot monitoriza activitatea în CloudWatch și CloudTrail etc.

Plată pe măsură: AWS Secret Manager urmează modele cu plata pe măsură, ceea ce înseamnă că utilizatorul este taxat doar pentru funcțiile pe care le utilizează.

Concluzie

Pentru a modifica secretele în managerul secret AWS, utilizatorul poate modifica etichetele și cheile de criptare, poate actualiza valorile cheii și poate șterge și restaura secretele. Prin utilizarea AWS Secret Manager, arhitectura de securitate a aplicației este îmbunătățită pe măsură ce codurile hard sunt eliminate. Aceste valori sunt apoi înlocuite cu valoarea accesată la runtime a secretelor prin Secret Manager. Acest articol este un manual pas cu pas pentru modificarea secretelor în AWS Secret Manager.