Această postare va discuta ce este Linux sysctl în Kubernetes și cum poate fi utilizat într-un cluster de Kubernetes. Sysctl este o interfață în sistemul de operare Linux care permite administratorului să modifice parametrii nucleului în timpul execuției. Aici, vom demonstra cum să folosiți sysctls Linux în platforma Kubernetes. Vom demonstra un exemplu simplu pentru a vă ajuta să înțelegeți la ce tip de rezultat vă puteți aștepta în timp ce implementați comenzile kubectl pentru utilizarea sysctls în Kubernetes.

Ce sunt sysctls?

Sysctls este o interfață în Linux care este folosită pentru a ajusta parametrii kernelului în timpul rulării pentru spațiul de nume dintr-un container. Acești parametri pot fi găsiți în fișierul de proces virtual /proc/sys/ și acoperă diferite subsisteme, cum ar fi memoria virtuală, rețea, nucleu, etc. Numai sysctls cu spații de nume pot fi setate independent pe poduri, iar Kubernetes expune setările sysctl. Sysctls la nivel de nod care nu sunt spațiate de nume trebuie setate cu altă metodă de setare sysctls, cum ar fi operatorul de reglare a nodurilor. Mai mult decât atât, numai sysctl-urile sigure sunt incluse în lista albă în mod implicit, în timp ce sysctls-urile nesigure trebuie activate manual pe nod, astfel încât să poată fi disponibile utilizatorului. Acum, să înțelegem cum să folosim Linux sysctls în Kubernetes.

Cerințe preliminare

Înainte de a începe să învățați cum să utilizați sysctls Linux în Kubernetes, asigurați-vă că aveți următoarele instrumente instalate în sistemul dvs.:

-

- Kubernetes versiunea 1.23 sau orice altă versiune recentă

- Ubuntu 20.04 sau orice altă versiune recentă

- Sysctls pentru suport pod

- Instrument de linie de comandă Kubectl

- cluster Minikube

Presupunând că sistemul dumneavoastră îndeplinește cerințele prealabile, trecem la secțiunea de implementare.

Cum se utilizează sysctls Linux în Kubernetes?

Sistemul de operare Linux este o platformă care vă permite să reglați nucleele prin butoanele sysctls din stiva de rețea. Unele dintre sysctl-uri sunt spațiate de nume pentru un pod cu configurație proprie, în timp ce altele sunt valabile pentru întregul sistem. Kubernetes a grupat interfața sysctls în două categorii:

-

- Sysctls cu spații de nume vs. la nivel de nod

- Sisteme sigure vs nesigure

Sysctls cu spații de nume vs la nivel de nod:

În nucleul Linux, majoritatea sysctls-urilor sunt spațiate de nume, ceea ce vă permite să le setați independent între diferitele poduri pe un singur nod. Sysctls-urile spațiate de nume sunt ușor accesibile într-un pod Kubernetes. Unele dintre sysctl-urile spațiate de nume sunt după cum urmează:

-

- fs.mqueue.*

- kernel .msg*

- kernel.shm*

- nucleu.sem

Sysctls-urile la nivel de nod nu sunt spațiate de nume și administratorul cluster-ului trebuie să le seteze manual. Administratorul clusterului fie folosește un set de demoni cu un container privilegiat, fie poate modifica distribuția Linux a nodului /etc/sysctls.conf. Operatorul de reglare a nodurilor poate fi folosit și pentru a seta sysctls la nivel de nod.

Sisteme sigure vs nesigure:

Există două grupuri de sysctls: sigure și nesigure. Sistemele sigure sunt spațiate de nume în mod corespunzător și sunt complet izolate în pod-urile de pe același nod. Sistemele sigure sunt activate implicit și pot fi utilizate într-un pod prin modificarea specificației podului. Cu toate acestea, sysctls nesigure sunt dezactivate implicit și trebuie să fie activate manual de administratorul clusterului. Sistemele sigure nu își influențează vecinii, deoarece sunt spațiate de nume în mod corespunzător. În timp ce sysctls-urile nesigure pot afecta în mod neașteptat vecinii lor, cum ar fi supraîncărcarea unui sistem. Setul sigur de sysctls este următorul:

-

- net.ipv4.ping_group_range

- net.ipv4.ip_local_port_range

- kernel.shm_rmid_forced

- net.ipv4.tcp_syncookies

Ideea de remarcat aici este că doar a fi spațiat de nume nu este suficient pentru ca sysctl să fie considerat sigur.

Acum că am înțeles ambele categorii de sysctls, să trecem la a învăța cum să folosim aceste sysctls în Kubernetes. Aici, vă vom ghida despre cum să utilizați atât sysctls sigure, cât și nesigure și cum să activați manual sysctls nesigure în Kubernetes.

Pasul # 1: Porniți Clusterul Minikube

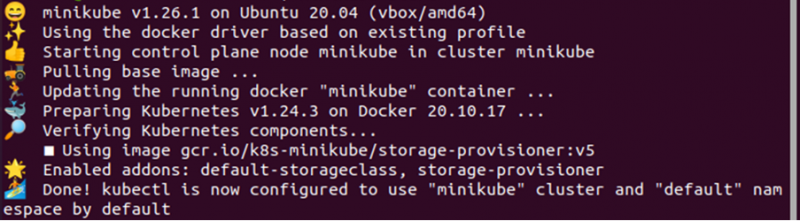

Platforma Kubernetes poate fi utilizată prin intermediul unor clustere și noi folosim clusterul minikube aici. Pentru a porni clusterul minikube, puteți utiliza comanda dată mai jos:

> porniți minikube

Acest lucru va porni clusterul minikube unde puteți rula comenzile kubectl și puteți utiliza sysctls Linux în platforma Kubernetes. Când executați această comandă, veți obține o ieșire similară cu cea de mai jos:

Pasul # 2: Verificați parametrii sysctls

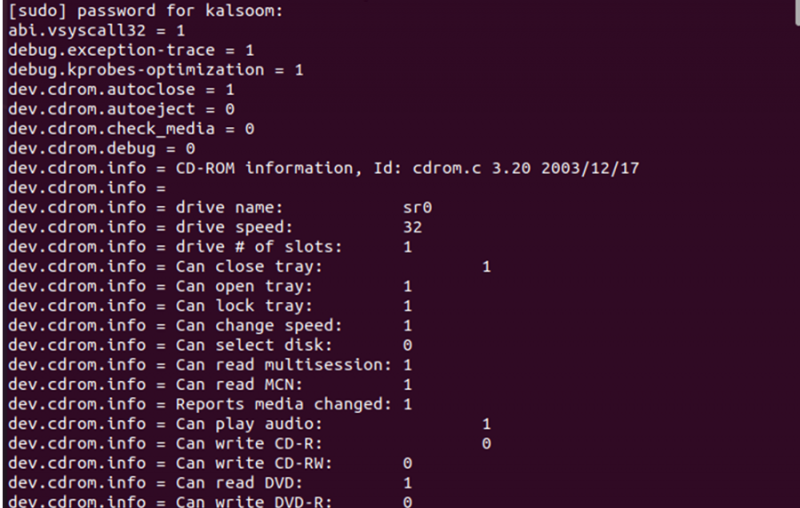

Interfața sysctls este folosită pentru a modifica parametrii kernelului care se găsesc în fișierul de proces virtual /proc/sys/. Pentru a lista toți parametrii, poate fi folosită comanda dată mai jos:

> sudo sysctl -A

Această comandă va lista toți parametrii kernelului din fișierul de proces virtual /proc/sys/. Vedeți exemplul de ieșire oferit în instantaneul de mai jos:

Pasul # 3: Activați sistemele nesigure

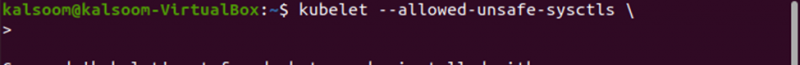

Sistemele nesigure trebuie să fie activate manual, deoarece sunt dezactivate în mod implicit. Administratorul clusterului activează manual sistemele nesigure pe fiecare nod. Pod-urile care au dezactivat sistemele nesigure nu pot fi lansate, ci doar programate. Există anumite condiții specifice (cum ar fi reglarea aplicației în timpul rulării, performanța ridicată etc.) când administratorul clusterului poate permite sysctls nesigure. Pentru a activa sysctls nesigure nod cu nod, puteți utiliza comanda kubectl prezentată mai jos:

> kubectl –allowed-unsafe-sysctls \

Aceasta este o modalitate foarte simplă și de bază de a activa sysctls nesigure folosind comanda kubectl.

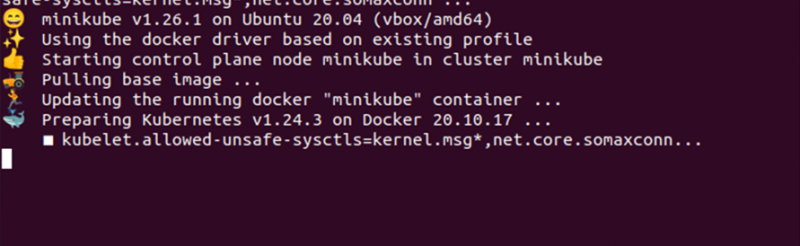

În plus, sysctls nesigure pot fi activate utilizând steag-ul extra-config minikube. Acest lucru se poate face folosind comanda de mai jos:

Această comandă vă permite să activați sysctls nesigure prin cluster-ul minikube. Cu toate acestea, poate activa numai sysctls cu spațiu de nume. Vedeți exemplul de ieșire oferit în instantaneul de mai jos:

Concluzie

Acest articol ne-a oferit o prezentare generală a interfeței Linux sysctls. Am discutat despre ce este un Linux sysctl și cum poate fi utilizat în mediul Kubernetes. Există două grupuri de sysctls: este sigur și nesigur. Grupul sigur de sysctls este activat implicit, în timp ce grupul de sysctls nesigur este dezactivat implicit. Cu ajutorul unui exemplu simplu și ușor, am învățat cum să activăm sysctls nesigure folosind comanda kubectl și flag minikube –extra-config.