Deși PostgreSQL nu oferă opțiuni de criptare încorporate, puteți configura criptarea datelor în repaus folosind metodele de criptare terță parte. Tutorialul de astăzi se concentrează pe utilizarea metodei Transparent Data Encryption (TDE) pentru a activa criptarea la nivel de sistem de fișiere.

Cum se configurează criptarea datelor în repaus în PostgreSQL

Când setați criptarea datelor în stare de repaus în PostgreSQL, scopul este de a face ca datele să nu fie citite în sistemul de fișiere, solicitând o cheie de decriptare. În acest fel, accesul neautorizat este eliminat.

Când PostgreSQL rulează pe serverul dvs., puteți configura criptarea la nivel de sistem de fișiere folosind instrumente terțe, cum ar fi Linux Unified Key Setup (LUKS). Puteți găsi soluția potrivită pentru sistemul dvs. Aici, lucrăm cu Ubuntu și setăm criptarea datelor utilizând următorii pași.

Pasul 1: Instalați Instrumentul de criptare a sistemului de fișiere

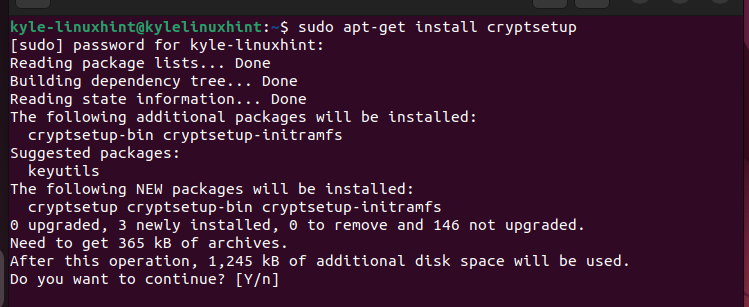

Odată ce ați selectat metoda de criptare, trebuie să instalați instrumentele necesare. Selectăm metoda de criptare la nivel de sistem de fișiere și instalăm LUKS. Pentru a instala LUKS, instalați cryptsetup-ul după cum urmează:

sudo apt-get install cryptsetup

Apăsați „y” pentru a continua instalarea și pentru a vă asigura că totul se instalează conform așteptărilor.

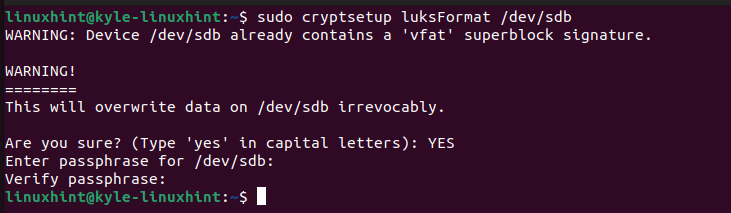

Pasul 2: Configurați un container criptat

Deoarece setăm criptarea la nivel de sistem de fișiere, trebuie să creăm un director criptat pe discul nostru care conține datele PostgreSQL. Verificați dispozitivele disponibile pe sistemul dvs. de operare cu următoarea comandă:

sudo fdisk -l

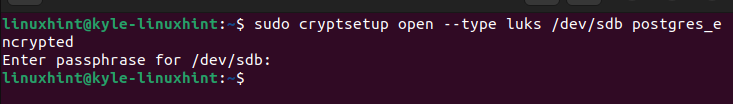

Apoi, selectați dispozitivul corespunzător și executați următoarea comandă. Aici, folosim /dev/sdb dispozitiv. Vi se va solicita să confirmați acțiunea tastând „DA” și apoi introduceți o expresie de acces.

Apoi trebuie să-l criptați folosind LUKS, rulând următoarea comandă:

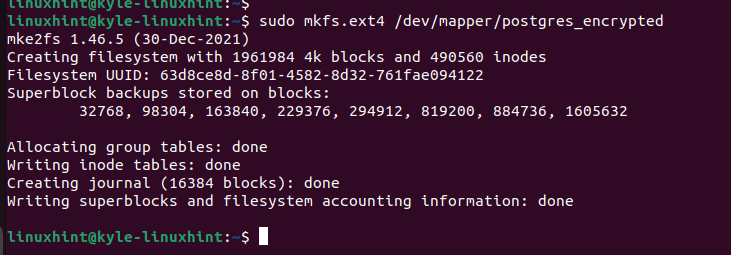

Pasul 3: Formatați containerul

Pentru containerul creat, trebuie să îl formatăm. Folosim opțiunea „mkfs.ext4” rulând următorul cod:

sudo mkfs.ext4 / dev / cartograf / postgres_encrypted

Pasul 4: Montați containerul

Apoi, să instalăm containerul criptat. Începeți prin a crea un director în /mnt/ după cum urmează:

sudo mkdir / mnt / postgresOdată ce directorul este creat, mergeți mai departe și montați containerul criptat folosind comanda „mount” și specificați calea.

sudo montură / dev / cartograf / postgres_encrypted / mnt / postgres /Pasul 5: Mutați datele PostgreSQL

Până acum, am creat un container criptat pentru a stoca datele noastre PostgreSQL, dar încă nu am mutat datele. Înainte de a muta datele, trebuie să oprim serviciul PostgreSQL.

sudo systemctl opri postgresqlPentru a muta datele PostgreSQL, rulați următoarea comandă „copiere” și asigurați-vă că o copiați în directorul pe care l-am creat mai devreme:

sudo rsync -de / a fost / lib / postgresql / mnt / postgresApoi, faceți backup pentru datele originale PostgreSQL mutându-le într-o locație de rezervă.

sudo mv / a fost / lib / postgresql / a fost / lib / postgresql_backup

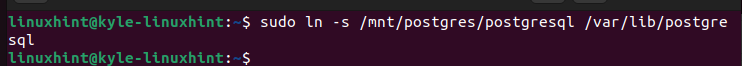

Apoi trebuie să creați o legătură simbolică pentru director pentru un acces rapid.

Asta este. Am reușit să copiem și să mutăm datele PostgreSQL în containerul nostru criptat la nivel de sistem de fișiere pentru a ne asigura că securizăm datele în repaus.

Pasul 6: Editați fișierul de configurare PostgreSQL

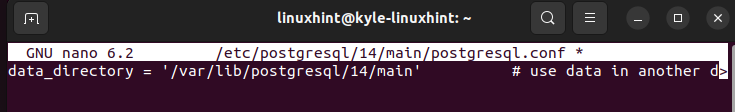

Data_directory din fișierul de configurare reflectă prețioasa locație a datelor PostgreSQL. Cu toate acestea, trebuie să o edităm pentru a se potrivi cu locația datelor PostgreSQL din containerul criptat pe care l-am creat. Deci, deschideți fișierul de configurare PostgreSQL folosind un editor de text. Găsiți secțiunea data_directory. Apare așa cum se arată în cele ce urmează înainte de a-l edita. Calea poate diferi în funcție de versiunea PostgreSQL instalată pe sistemul dumneavoastră.

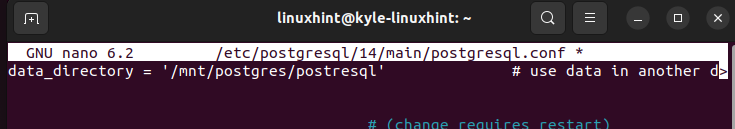

Schimbați calea pentru a direcționa către containerul criptat pe care l-am creat la pasul 4. În cazul nostru, noua cale este următoarea:

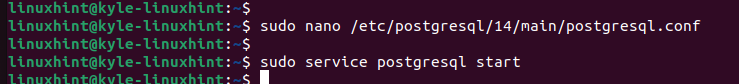

Pasul 7: Salvați, ieșiți și reporniți

Salvați și părăsiți fișierul de configurare PostgreSQL. Apoi, porniți sau reporniți PostgreSQL. Ați reușit să configurați criptarea datelor în repaus în PostgreSQL.

Asta este! Puteți continua să utilizați PostgreSQL în siguranță și să vă bucurați de noua criptare la nivel de sistem de fișiere.

Concluzie

Configurarea criptării datelor în repaus în PostgreSQL implică determinarea metodei de criptare de utilizat și apoi configurarea acesteia. Am selectat criptarea TDE folosind LUKS pentru a configura o criptare la nivel de sistem de fișiere. Mai mult, am detaliat fiecare pas de urmat pentru a-l configura. Asta este! Încercați-l și urmați pașii furnizați.